Pendant mes petites vacances méritées, j’ai un peu lu vos questions fréquemment posées, et j’ai décidé de rédiger cet article pour répondre à l’une d’entre elles.

Quelles traces un pirate laisse derrière lui et comment les trouver ?

La question est intéressante et la réponse est bonne à savoir pour plusieurs raisons, notamment :

- Étant donné qu’un piratage est souvent initié par une personne de notre entourage, il s’agit de l’identifier plus facilement avec ce que l’on sait déjà d’elle. On pourra aussi confirmer des doutes sur cette même personne.

- Dans des cas graves où l’on se retrouve piraté pendant des mois, on pourra enfin agir efficacement face au pirate, et arrêter l’enfer.

- Et enfin, il s’agit de découvrir si l’on est éventuellement victime de piratage sans même le savoir.

Je parlerai surtout des cas typiques, c’est-à-dire des piratages sous Windows mais vous êtes aussi concerné si vous utilisez un autre système car les méthodes sont les mêmes dans le fond.

Avant de commencer, sachez que les symptômes typiques d’un piratage sont les suivants :

- Pc lent au démarrage soudainement

- Connexion réseau encombrée

- Activité suspecte et automatique de l’ordinateur

- Autres plus subtils : Conversations Facebook ouvertes/lues, mails marqués comme lus, fichiers crées ou supprimés, etc…

Pour vous en assurer, suivez les étapes suivantes.

1. Votre historique web

« Depuis quelques jours mon mot de passe a été changé mais je ne me souviens plus de ce que je faisais juste avant, j’ai tout effacé ! »

Cette citation est très typique.

Après s’être fait pirater, on efface souvent au plus vite ce qu’on a visité ou téléchargé en pensant bien faire :

On « supprime » ce qui est ou semble être malveillant. Et c’est un comportement normal.

Mais en agissant ainsi, on ne fait que d’effacer les traces du hacker malveillant, et on lui facilite la tâche !

Être anonyme sur Internet et effacer ses traces est une bonne chose, mais vous risquez aussid’effacer les traces d’un potentiel pirate si vous ne retenez pas vous mêmes certaines informations.

À l’inverse, si vous avez la « chance » d’avoir conservé un historique des sites visités avant de vous faire pirater, vous avez une première piste à investiguer.

Remontez donc l’historique pour y trouver un éventuel site que le pirate aurait pu utiliser.

Cherchez notamment les sites auxquels vous avez donné vos identifiants ou depuis lesquels vous avez téléchargé un programme.

Je vous invite à partir à la recherche de sites de phishing, plus d’informations ici : Phishing Facebook et autres, explications et contre-mesures.

Je vous invite également à étudier les sites suspects exécutant des programmes sur votre ordinateur.

Note : Pour le téléchargement de programmes malveillants, nous verrons ça dans le second point.

Traquer le propriétaire du site

À present, vous pouvez traquer l’auteur du site en question, et il existe des outils gratuits et légaux pour cela.

Vous pouvez par exemple interroger les données Whois.

Les données Whois contiennent généralement le nom (et d’autres données personnelles) de l’auteur du site.

Copiez donc l’URL du site en question et collez la dans le champ de l’un des sites ci-dessous :

Attention :

Certains enregistrements Whois peuvent être faux ou cachés car il est possible de recourir à des services permettant de masquer ses données lorsqu’on enregistre un nouveau nom de domaine.

Vous pouvez également utiliser l’outil traceroute pour essayer de trouver le lieu du serveur et utiliser divers outils de récupération d’informations DNS pour obtenir un maximum d’informations permettant d’identifier le pirate.

Ces méthodes ainsi que d’autres plus avancées dans la recherche d’informations sont expliquées en détail dans la formation Comment Devenir Un Hacker où l’on se mettra dans la peau d’un pirate afin de comprendre comment il agit dans le but de le contrer efficacement.

Vous pouvez aussi porter plainte contre le site en question et le signaler à son hébergeur, mais la police ne fait pas grand chose pour les particuliers, soyez prévenus…

2. Votre activité locale

Comme pour les sites visités, les actions effectuées sur votre ordinateur sont elles aussi enregistrées même si on ne vous le dit pas.

Et ces enregistrements sont très utiles pour y trouver potentiellement le programme malveillant à l’origine du piratage.

Malheureusement, ces enregistrements sont dispersés un peu partout dans votre ordinateur. Parmi eux, on notera les EventLog. Historiques d’évènements en francais.

Il est inutile et ennuyeux de vous donner tous les chemins et tous les moyens pour les lire en fonction de votre version de Windows, car Nir Sofer (un programmeur passionné) a déjà tout prévu et a programmé un outil complet et gratuit pour tout lire à partir d’un seul programme.

Ce programme (que j’ai déjà cité ici et là) s’appelle LastActivityView et peut être téléchargé ici :http://www.nirsoft.net/utils/lastactivityview.zip

Capture d’écran de LastActivityView :

Lorsque je parlais d’historique web, j’indiquais qu’on supprime souvent trop vite les sites web visités ou les programmes téléchargés.

C’est une erreur car garder ces programmes sur votre ordinateur pourrait vous permettre de pister votre hacker de façon certaine.

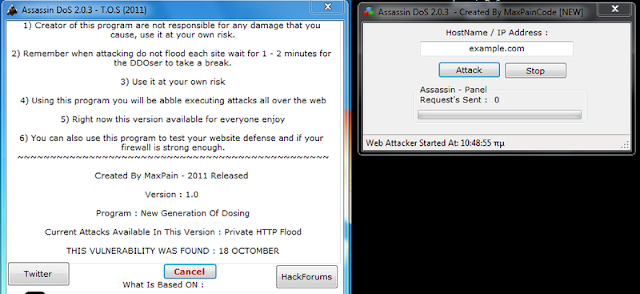

Voici maintenant un petit secret concernant la façon de trouver facilement un programme malveillant sur votre ordinateur (Les antivirus devraient proposer des scans avancés pour ce type de programmes et bien des piratages seraient évités) :

Appuyez simultanément sur la touche Windows et la touche R puis tapez msconfig :

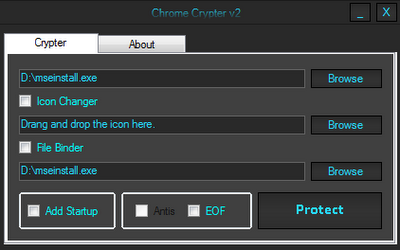

Rendez vous dans l’onglet Démarrage et observez les programmes dans la liste. Ce sont les programmes automatiquemt lancés au démarrage de l’ordinateur, une bonne planque pour les programmes malveillants même si d’autres programmes légitimes s’y trouvent aussi.

La plupart des keyloggers se lancent au démarrage de l’ordinateur, il reste à savoir quel programme est malveillant et quel programme ne l’est pas.

Pour le savoir, et d’une manière plus générale concernant l’étude et la désinfection approfondie de l’ordinateur, je donne des méthodes uniques et programmes spéciaux dans certains guides commeComment Protéger son Ordinateur et sa Vie privée.

Si vous avez identifié le programme suspect, je le répète, ne le supprimez pas de tout de suite mais lisez plutot l’article suivant qui vous montre comment trouver l’adresse mail et le mot de passe de votre pirate dans des cas précis. Vous aurez le droit à une bonne revanche !

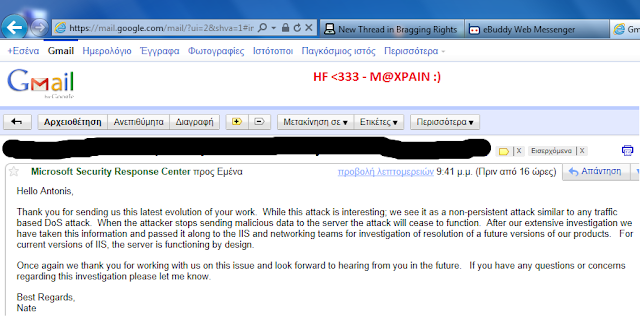

3. Le pirate communique peu-être encore avec vous

Vous ne le voyez pas et ne l’entendez pas forcément, mais un pirate typique cherchera à rester le plus longtemps possible dans votre ordinateur tout en communiquant avec ce dernier afin detransférer des mots de passe et autres données personnelles vers son ordinateur.

Cela rejoint les points précédents, et si vous avez déjà identifié et supprimé le programme malveillant en question, vous n’aurez plus d’autres soucis à vous faire à part garder un pc sain.

Par contre, il est possible que vous ne trouviez pas forcément le programme suspect ou que vous souhaitez obtenir plus de traces du pirate alors même que son programme est encore en cours d’exécution sur votre ordinateur.

Pour analyser les données transférées depuis votre ordinateur, il existe encore un programme facile d’utilisation crée par le maître de windows, alias Mark Russinovich : TcpView.

Les connexions réseau sont affichées et vous permettent d’identifier l’adresse ip du pirate, une mine d’or !

Locked out of your house in the middle of the night? Have you lost the key to the padlock on your shed? Before you pay a locksmith to let you in or to open something up, consider picking the lock yourself. Most locks around the home or office are simple pin-and-tumbler locks and can be relatively easy to open using a pick and a wrench, both of which can be improvised from common household items.

Locked out of your house in the middle of the night? Have you lost the key to the padlock on your shed? Before you pay a locksmith to let you in or to open something up, consider picking the lock yourself. Most locks around the home or office are simple pin-and-tumbler locks and can be relatively easy to open using a pick and a wrench, both of which can be improvised from common household items.